Desde los inicios de la telefonía móvil, las redes GSM (Global System for Mobile Communications) se han convertido en la espina dorsal de las comunicaciones móviles en todo el mundo. Sin embargo, con el tiempo, las vulnerabilidades inherentes a estos sistemas han dado lugar a serias amenazas a la seguridad, incluyendo las suplantaciones de identidad.

El protocolo Signalling System No. 7 (SS7) es el conjunto de protocolos de señalización telefónica utilizados por la mayoría de las redes telefónicas en todo el mundo. Creado en la década de 1970, SS7 fue diseñado para conectar las centrales telefónicas y permitir el enrutamiento de llamadas y mensajes.

Una de las principales vulnerabilidades del protocolo SS7 radica en su falta de mecanismos de seguridad robustos. Cuando se creó SS7, las redes telefónicas eran en su mayoría cerradas y administradas por un número limitado de operadores de confianza. Sin embargo, con el auge de la digitalización y la globalización, esta confianza inherente está siendo explotada por actores criminales.

Además, SS7 no fue diseñado con la autenticación de usuarios en mente. Esto significa que, si alguien puede acceder a la red SS7, puede suplantar la identidad de un abonado sin demasiados obstáculos técnicos. No obstante, se trata de una práctica ilícita recogida en la mayoría de los ordenamientos jurídicos de todo el mundo.

CONCEPTOS CLAVE

El IMSI (International Mobile Subscriber Identity) es un número único que identifica a cada suscriptor de una red móvil. El IMSI se almacena en la tarjeta SIM y permite a los operadores de red gestionar los servicios para cada usuario.

El IMEI (International Mobile Equipment Identity), por otro lado, es un número único asignado a cada dispositivo móvil, como un teléfono móvil o una tableta. Este número permite identificar y rastrear el dispositivo, independientemente de la tarjeta SIM que se utilice.

La tarjeta SIM (Subscriber Identity Module) es un pequeño chip que se inserta en un dispositivo móvil. Almacena información vital, como el IMSI y las claves de cifrado, y permite que el dispositivo se conecte a la red de un operador móvil.

Un operador de red es una compañía que posee y opera la infraestructura física de una red móvil. Estos operadores ofrecen servicios a los usuarios finales y pueden vender acceso a su red a los Operadores Móviles Virtuales (OMV).

Un OMV es una compañía de telefonía móvil que no posee su propia red, sino que compra capacidad a los operadores de red y ofrece servicios bajo su propia marca.

La MSC es un componente clave de la red GSM. Es la estación central que realiza la conmutación de las llamadas y gestiona la movilidad de los usuarios a medida que se desplazan entre diferentes áreas de cobertura.

Una vulnerabilidad común en las redes GSM es la posibilidad de interceptar y rastrear las comunicaciones de los usuarios utilizando un dispositivo conocido como «IMSI Catcher». Este dispositivo actúa como una torre de telefonía falsa, engañando a los dispositivos cercanos para que se conecten a ella en lugar de a la torre de telefonía legítima de su operador. Esto permite al operador del “IMSI Catcher” interceptar y escuchar las comunicaciones, y también rastrear la ubicación de los usuarios mediante triangulaciones de proximidad a estaciones base.

La suplantación de identidad en las redes GSM es un tipo de fraude que puede permitir a un atacante realizar llamadas que parecen provenir del número de teléfono de otra persona. Esto puede implicar varios métodos, incluyendo la explotación de vulnerabilidades en los protocolos de señalización, como el SS7, y el uso de dispositivos como los IMSI Catchers.

Uno de estos ataques es la suplantación de identidad, que implica interceptar y robar la identidad de un suscriptor, conocida como IMSI. Una vez obtenido el IMSI de un suscriptor, un atacante puede usarlo para realizar llamadas y enviar mensajes que parecen provenir del número de teléfono del suscriptor. Esto se debe a que el sistema SS7 confía en la identidad del suscriptor (IMSI) para autenticar las llamadas y los mensajes.

La ingeniería social sigue siendo una de las herramientas más eficaces en la caja de herramientas de los cibercriminales. Con el aumento de la digitalización y la interconexión, los atacantes han ideado nuevas estrategias para engañar a los usuarios y obtener información valiosa. Un método crecientemente popular es la suplantación de entidades financieras, una táctica astuta que combina la suplantación de identidad con la manipulación psicológica.

El ataque suele comenzar con una llamada telefónica. El número que aparece en el identificador de llamadas del destinatario es un número que la potencial víctima reconoce o tiene en su agenda grabado como de su gestor de banca o de la propia entidad financiera. Esta acción, conocido como «spoofing» del número de teléfono, se realiza mediante software que permite a los atacantes manipular el identificador de llamadas para que parezca que proviene de un número diferente.

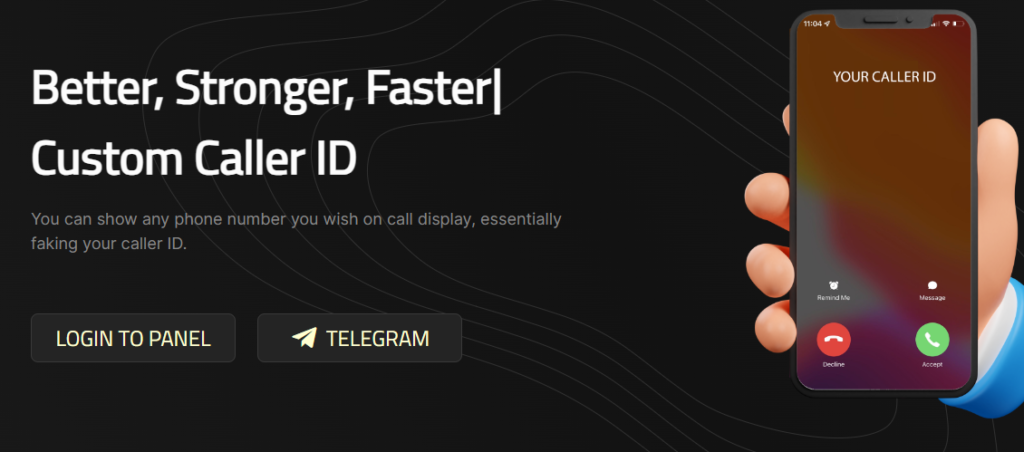

Spoofing de llamadas ofertado por servicios de Crime As A Service.

Una vez que la llamada es respondida, los atacantes se presentan como representantes de la entidad financiera. Pueden inventar una variedad de escenarios para explicar la llamada, como un problema de seguridad en la cuenta, una transacción sospechosa, o una oferta especial. El objetivo de estos pretextos es engañar a la víctima para que revele información confidencial, como contraseñas, números de tarjetas de crédito, o datos personales.

Estos ataques son especialmente peligrosos porque utilizan la confianza que la víctima tiene en su entidad financiera para engañarla. Muchas personas han sido educadas para ser cautelosas con las llamadas de números desconocidos o sospechosos. Pero cuando el número es reconocido como de su entidad financiera, es más probable que baje la guardia.

Además, los atacantes a menudo están bien preparados. Pueden tener información básica sobre la víctima, como su nombre y número de cuenta, lo que hace que la llamada parezca más legítima.

Para protegerse de estos ataques, es esencial ser consciente de estas tácticas y siempre desconfiar de las llamadas no solicitadas, incluso si parecen provenir de un número de confianza. Nunca se debe revelar información personal o financiera durante una llamada no solicitada.

Si recibe una llamada de alguien que dice ser de su entidad financiera y le pide información confidencial, lo mejor es colgar y llamar al número oficial de su entidad financiera para verificar la llamada. Recuerde siempre que una verdadera entidad financiera nunca le pedirá su contraseña u otra información sensible por teléfono.

Asimismo, en escenarios empresariales resulta fundamental la concienciación y capacitación del personal de la organización mediante simulaciones de ataque y/o formaciones ad-hoc. La formación en profundidad en este tipo de escenarios es la mejor arma de defensa.