Malware: Ransomware

El ransomware es un tipo de código dañino con capacidades de secuestrar los datos de los sistemas de información mediante cifrados criptográficos de última generación.

En DarkData somos especialistas en la prevención y mitigación de ataques de tipo ransomware.

Información sobre Ransomware

Un ataque ransomware se despliega normalmente mediante un adjunto en un correo electrónico, que puede ser un ejecutable, un archivo o una imagen. Una vez que se abre el adjunto, el malware se despliega en el sistema del usuario. Los cibercriminales también pueden ocultar el malware en páginas web, infectando los dispositivos de los visitantes de estas páginas sin su conocimiento.

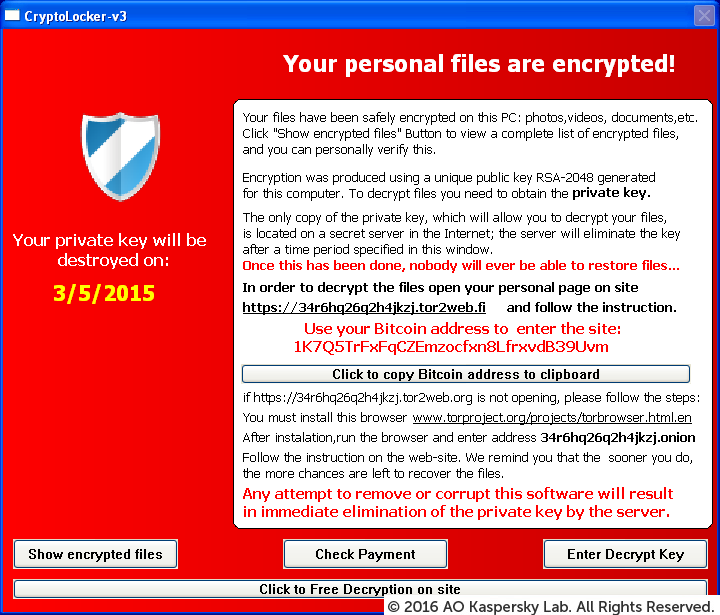

La infección no es evidente de inmediato para el usuario. El malware opera sigilosamente en segundo plano hasta que se despliega un sistema o un mecanismo de bloqueo de datos. Después aparece una ventana de diálogo que informa al usuario de que los datos se han bloqueado y solicita un rescate para desbloquearlo. Entonces ya es demasiado tarde para salvar los datos mediante medidas de seguridad.

Cualquier usuario o empresa puede ser víctima del ransomware. Los cibercriminales no son selectivos, y a menudo buscan infectar al mayor número de usuarios para obtener el mayor ingreso posible.

Sí, porque los cibercrimilanes saben que las organizaciones tienen más posibilidades de pagar debido a que los datos afectados suelen ser más sensibles y vitales para su continuidad. Además, puede que a veces sea más caro restaurar los datos mediante copias de seguridad que pagando el rescate.

En algunos casos sí. Es posible en los siguientes casos:

- Los autores del malware realizaron errores de implementación, haciendo posible romper el cifrado. Éste fue el caso de los conocidos ransomware Petya y CryptXXX, por ejemplo.

- Se filtran las claves, o una clave maestra, como en el caso de TeslaCrypt.

- Las autoridades capturan servidores con claves y las comparten con la comunidad de ciberseguridad. Un ejemplo es CoinVault.

El pago de los rescates no es aconsejable, pero mayormente en el caso de grandes empresas es la única solución. Estamos ante casos donde no existen copias de respaldo y cada hora de pérdida en continuidad de negocio se traduce en pérdidas pecuniarias millonarias.

En este caso se recomienda emplear servicios de negociación de ransomware como los que proporciona DarkData; donde se estudia milimétricamente los adversarios garantizando que los pagos acaben con la información recuperada.

No se recomienda pagar el rescate en ningún caso, principalmente porque no se garantiza obtener una solución al problema. Por ejemplo, puede haber errores en el malware que impidan recuperar los datos cifrados incluso con la clave correcta.

Ante un problema de ransomware las posibles soluciones son múltiples. Contacta con DarkData y te asesoraremos.

Características del Ransomware

Existen cientos de familias diferentes de código dañino del tipo ransomware en la actualidad. Asimismo, algunas familias antiguas vuelven a estar activas por modificaciones de código realizadas por diversos grupos criminales. Existe ransomware para sistemas operativos Microsoft, GNU/Linux y MAC OS X; pero también para terminales móviles.

Tipos de código dañino

Según el modo de afectación al sistema objetivo y las características de este.

Ransomware de Cifrado

Cifrada archivos y carpetas. Los archivos orginales son borrados tras el cifrado. Se suele mostrar pantalla de bloqueo.

Lock Screen Ransomware

Bloqueo de pantalla del sistema afectado y muestra solicitud de pago. No suele cifrar archivos o carpetas.

Master Boot Record (MBR) Ransomware

Este tipo de ransomware modifica el MBR (Master Boot Record) del sistema para interrumpir el inicio del sistema.

Ransomware Mobile

Afecta principalmente al sistema operativo Android. La infección suele originarse en descargas de aplicaciones desde Android markets no oficiales.